Ministerio del Interior y Transporte

SEGURIDAD DE LA INFORMACION

Resolución 104/2012

Créase el Comité de Seguridad de la Información del Ministerio del Interior y Transporte. Apruébase la “Política de Seguridad de la Información”. Desígnase Coordinador.

Bs. As., 30/7/2012

VISTO el Expediente Nº S02:0012182/2010 del Registro del MINISTERIO DEL INTERIOR Y TRANSPORTE, la Decisión Administrativa 669 de fecha 20 de diciembre de 2004, la Disposición de la OFICINA NACIONAL DE TECNOLOGIAS DE LA INFORMACION de la SUBSECRETARIA DE LA GESTION PUBLICA de la JEFATURA DE GABINETE DE MINISTROS Nº 6 de 10 de agosto de 2005, y

CONSIDERANDO:

Que el artículo 1º de la Decisión Administrativa Nº 669/2004 establece que los organismos del Sector Público Nacional comprendidos en los incisos a) y c) del artículo 8º de la Ley de Administración Financiera y de los Sistemas de Control del Sector Público Nacional Nº 24.156 y sus modificaciones, deberán dictar, o bien adecuar sus políticas de seguridad de la información.

Que la Decisión Administrativa mencionada en el considerando precedente, prevé la conformación de un Comité de Seguridad de la Información, determinando las funciones que el mismo deberá ejecutar.

Que la Disposición Nº 6 de fecha 3 de agosto de 2005 de la OFICINA NACIONAL DE TECNOLOGIAS DE INFORMACION organismo dependiente de la ex SUBSECRETARIA DE GESTION PUBLICA de la JEFATURA DE GABINETE DE MINISTROS, aprueba la “Política de Seguridad de la Información Modelo”.

Que a los fines de optimizar las herramientas de protección de los activos y recursos de información de este Ministerio, la tecnología utilizada para su procesamiento, y dar acabado cumplimiento con la norma referida ut supra, deviene necesario dictar una política de seguridad de la información conteste con la Política de Seguridad de la Información Modelo.

Que conforme la Decisión Administrativa Nº 669/04 el MINISTERIO DEL INTERIOR Y TRANSPORTE deberá conformar un Comité de Seguridad de la Información integrado por representantes de las Direcciones Nacionales o Generales o equivalentes del organismo.

Que el Comité de Seguridad de la Información citado en el considerando precedente, será coordinado por el SUBESECRETARIO DE COORDINACION DEL MINISTERIO DEL INTERIOR Y TRANSPORTE.

Que la asignación de funciones relativas a la seguridad informática y la integración del Comité de Seguridad de la Información, respectivamente, no deberá implicar erogaciones presupuestarias adicionales.

Que la Dirección General de Asuntos Jurídicos del MINISTERIO DEL INTERIOR Y TRANSPORTE ha tomado intervención.

Que la presente medida se dicta en uso de las atribuciones conferidas por la Ley de Ministerios (t.o. Decreto Nº 438/92), las modificaciones introducidas por la Ley Nº 26.338 y los Arts. 1 y 2 de la Decisión Administrativa 669/2004.

Por ello,

EL MINISTRO DEL INTERIOR Y TRANSPORTE

RESUELVE:

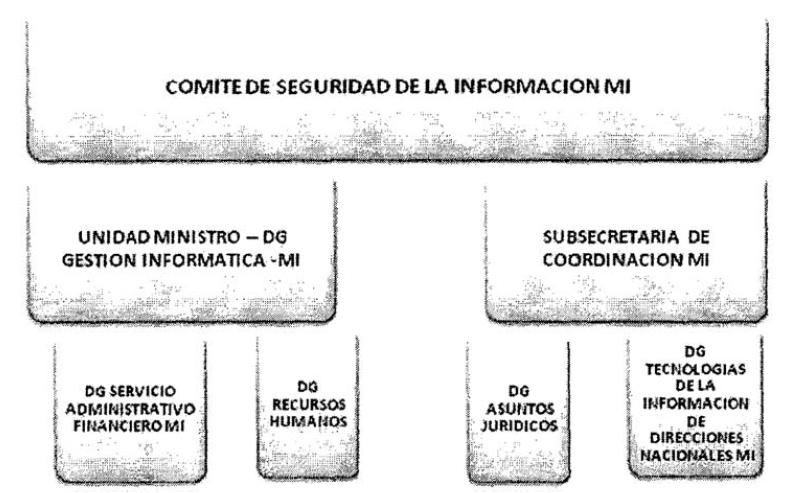

Artículo 1º — Créase el Comité de Seguridad de la Información del MINISTERIO DEL INTERIOR Y TRANSPORTE, quedando conformada a partir del dictado de la presente por representantes de la Dirección General del Servicio Administrativo Financiero, la Dirección General de Recursos Humanos, la Dirección General de Asuntos Jurídicos y la Dirección General de Gestión Informática del organismo.

Art. 2º — Apruébase la “POLITICA DE SEGURIDAD DE LA INFORMACION del MINISTERIO DEL INTERIOR Y TRANSPORTE”, que como Anexo I integra la presente medida.

Art. 3º — Desígnase Coordinador del Comité de Seguridad de la Información del MINISTERIO DEL INTERIOR Y TRANSPORTE al SUBSECRETARIO DE COORDINACION DEL MINISTERIO DEL INTERIOR Y TRANSPORTE.

Art. 4º — Comuníquese, publíquese, dése a la DIRECCION NACIONAL DEL REGISTRO OFICIAL y archívese. — Aníbal F. Randazzo.

POLITICA DE SEGURIDAD DE LA INFORMACION

MINISTERIO DEL INTERIOR Y TRANSPORTE

INDICE

1. INTRODUCCION

1.1. Objetivos de la Política de Seguridad de la Información

2. DEFINICIONES

2.1. Seguridad de la Información

2.2. Información

2.3. Dato

2.4. Clasificación de la Información

2.4.1. Datos Sensibles

2.4.2. Datos Críticos

2.5. Sistema de Información

2.6. Tecnología de la Información

2.7. Recursos Informáticos

2.8. Recursos Informáticos Personales

2.9. Evaluación de Riesgos

2.10. Administración de Riesgos

2.11. Incidente de Seguridad

2.12. Usuario

3. AMBITO DE APLICACION

3.1. Alcance de la Política de Seguridad del MIyT

3.2. Ambito Funcional

3.3. Ambito Personal

4. ORGANIZACION DE LA SEGURIDAD

4.1. Comité de Seguridad de la Información

4.2. Responsables Primarios de la Información

4.3. Coordinación del Comité de Seguridad de la Información

4.3.1. Organización de la Seguridad

4.3.2. Organigrama DGGI

4.3.3. Segregación de Funciones DGGI

4.3.4. Glosario de Funciones

4.4. Designación del Responsable de Area de Sistemas Informáticos

4.5. Designación del Responsable de Area de Tecnología y Seguridad

4.6. Responsable del Area de Recursos Humanos

4.7. Responsable del Area de Capacitación

4.8. Responsable del Area de Seguridad Física

4.9. Responsable de la Unidad de Auditoría Interna

4.10. Asignación de Funciones y Responsabilidades de los Responsables

4.10.1. Responsabilidades del Coordinador del Comité de Seguridad de la Información

4.10.2. Responsabilidades del Comité de Seguridad de la Información

4.10.3. Responsabilidades de Responsables Primarios de Información

4.10.4. Responsabilidades del Area de Sistemas Informáticos

4.10.5. Responsabilidades del Area de Tecnología y Seguridad

4.10.6. Responsabilidades del Area de Backup

4.11. Separación de Funciones

4.11.1. Separación entre Instalaciones de Desarrollo, Prueba y Producción

4.11.2. Esquema teórico de segregación de los entornos de Prueba, Producción y Desarrollo

4.11.2.1. Ambiente de Desarrollo

4.11.2.2. Ambiente de Pruebas

4.11.2.3. Ambiente de Producción

5. FUNCIONES Y OBLIGACIONES DEL PERSONAL Y/O USUARIOS

5.1. Carácter de usuario

5.2. Confidencialidad

5.3. Identificación y Claves de Acceso

5.4. Utilización de Equipos Informáticos

5.5. Utilización de Internet y Correo Electrónico

5.6. Utilización de Programas, Software y Aplicaciones Informáticas

5.7. Política de Escritorios y Pantallas Limpias

5.8. Incidencias

6. SEGURIDAD DEL PERSONAL Y/O USUARIOS

6.1. Objetivo

6.2. Alcance

6.3. Responsabilidades

6.4. Administradores de Identificación y Acceso

6.4.1. Carácter de Administrador

6.4.2. Notificación de Responsabilidad y Buen Uso de los Recursos de Información de Administradores

6.4.3. Notificación de Responsabilidad y Buen Uso de los Recursos de Información de Usuarios

6.5. Capacitación del Usuario

6.5.1. Objetivo

6.5.2. Formación y Capacitación en Seguridad de la Información

7. GESTION DE INCIDENCIAS

7.1. Objetivo

7.2. Comunicación de incidentes relativos a la seguridad

7.3. Registro de Incidencias

7.4. Procedimiento de gestión de incidencias

7.5. Comunicación de vulnerabilidades de seguridad

7.6. Comunicación de Anomalías del Software

7.7. Aprendiendo de los incidentes

7.8. Sanciones

8. CLASIFICACION DE ACTIVOS

8.1. Objetivo

8.2. Alcance

8.3. Responsabilidades

8.4. Inventario de activos

8.5. Clasificación de la información

8.5.1. Confidencialidad

8.5.2. Integridad

8.5.3. Disponibilidad

8.5.4. Criticidad de la Información

8.5. Rotulado de la Información

9. SEGURIDAD FISICA Y AMBIENTAL

9.1. Objetivos

9.2. Alcance

9.3. Areas Seguras y de Acceso Restringido

9.3.1. Perímetro de seguridad física

9.3.2. Areas Restringidas

9.3.3. Controles de acceso físico

9.4. Seguridad del equipamiento informático

9.4.1. Objetivo

9.4.2. Ubicación y protección del equipamiento

9.4.3. Suministro de energía

9.4.4. Seguridad del cableado

9.4.5. Mantenimiento de equipos

9.4.6. Seguridad del equipamiento fuera del ámbito de la organización

9.4.7. Baja segura o reutilización de equipamiento

9.4.8. Retiro de Activos del MINISTERIO DEL INTERIOR Y TRANSPORTE

9.4.9. Seguridad de los medios de tránsito

10. GESTION DE COMUNICACIONES Y OPERACIONES

10.1. Objetivo

10.2. Responsabilidades

10.3. Procedimientos Operativos de Documentación

10.4. Gestión de procesamiento externo

10.5. Planificación y Aprobación de sistemas

10.5.1. Objetivo

10.5.2. Planificación de la capacidad

10.5.3. Aprobación del sistema

11. MANTENIMIENTO Y RESGUARDO DE LA INFORMACION

11.1. Objetivo

11.2. Alcance del Resguardo de la Información

11.3. Controles del Resguardo y Recupero de la Información

11.4. Administración y Seguridad de los Medios de Almacenamiento

11.4.1. Objetivo

11.4.2. Administración de medios informáticos removibles

11.4.3. Eliminación de Medios de Información

11.5. Resguardo de la información del MINISTERIO DEL INTERIOR Y TRANSPORTE

11.5.1. Objetivo

11.5.2. Procedimientos de Resguardo y Conservación de Datos

11.6. Intercambio de información y software

11.6.1. Objetivo

11.6.2. Acuerdos de Intercambio de Información y Software

11.6.3. Seguridad de la Interoperabilidad y el Gobierno Electrónico

11.6.4. Sistemas de Acceso Público y semipúblico

11.6.5. Seguridad frente al acceso por parte de terceros

12. CONTROL DE ACCESO LOGICO

12.1. Objetivos

12.2. Responsabilidades

12.3. Política de Control de Accesos

12.4. Reglas de control de accesos

12.5. Administración de Accesos de Usuarios

12.5.1. Objetivo

12.5.2. Registración de Usuarios

12.6. Administración de Privilegios

12.7. Administración de Contraseñas de Usuario

12.8. Uso de Cuentas con perfil de Administrador

12.9. Uso de contraseñas

12.10. Control de acceso a la red

12.10.1. Objetivo

12.10.2. Política de utilización de los servicios de red

12.10.3. Camino Forzado

12.10.4. Autenticación de Nodos

12.10.5. Protección de los puertos de diagnóstico remoto

12.10.6. Computación Móvil y Trabajo remoto

12.10.7. Subdivisión de Redes

12.10.8. Control de Ruteo de Red

12.10.9. Seguridad de los Servicios de Red

12.11. Control de acceso al sistema operativo

12.11.1. Objetivo

12.11.2. Identificación de Puestos de Trabajo y Servidores

12.11.3. Procedimientos de Conexión

12.11.4. Identificación y autenticación de los usuarios

12.11.5. Uso de Utilitarios de Sistemas Operativos

12.11.6. Desconexión por Tiempo Muerto en Puestos de Trabajo

12.11.7. Limitación del Horario de Conexión

12.12. Control de Acceso a las Aplicaciones

12.12.1. Objetivo

12.12.2. Restricción del Acceso a la Información

12.12.3. Aislamiento de Sistemas

12.13. Monitoreo del Acceso y Uso de los Sistemas

12.13.1. Objetivo

12.13.2. Monitoreo del Uso de los Sistemas

13. DESARROLLO Y MANTENIMIENTO DE SISTEMAS

13.1. Objetivo

13.2. Alcance

13.3. Responsabilidades

13.4. Requerimientos de controles de seguridad

13.5. Seguridad en los sistemas de Aplicación

13.5.1. Validación de datos de entrada

13.5.2. Controles de procesamiento interno

13.5.3. Autenticación de mensajes

13.5.4. Validación de datos de salida

13.6. Seguridad en el Ambiente de Producción

13.6.1. Objetivo

13.6.2. Control del software de producción

13.6.3. Protección de los datos de prueba del sistema

13.6.4. Control de acceso a las bibliotecas de programa fuente

13.7. Seguridad en los Entornos Desarrollo Prueba y Producción

13.7.1. Objetivo

13.7.2. Procedimientos de control de cambios

13.7.3. Revisión técnica de cambios en los sistemas operativos

13.7.4. Restricción de cambios en los paquetes de software

13.7.5. Desarrollo externo de software

13.8. Controles Criptográficos

13.8.1. Objetivo

13.8.2. Tipos de técnicas criptográficas

13.8.3. Política de utilización de controles criptográficos

13.8.4. Criptografía

13.8.5. Firma Digital

14. PLAN DE CONTINGENCIA

14.1. Objetivos

14.2. Alcance

14.3. Responsabilidades

14.4. Administración de la Continuidad de Actividades del MINISTERIO DEL INTERIOR Y TRANSPORTE

14.5. Continuidad de Actividades y Análisis de Impacto

14.6. Implementación de Planes de Continuidad

14.7. Marco para los Planes de Continuidad

14.8. Ensayo, Mantenimiento y Revisión de los Planes de Continuidad

15. GARANTIA DE CUMPLIMIENTO

15.1. Objetivos

15.2. Alcance

15.3. Responsabilidad

15.4. Cumplimiento de requisitos legales

15.4.1. Objetivo

15.4.2. Identificación de la Legislación Aplicable

15.4.3. Derecho de propiedad intelectual

15.4.4. Derecho de Propiedad Intelectual del Software

15.4.5. Protección de Datos del Organismo

15.4.6. Protección de Datos y Privacidad de datos de carácter personal

15.4.7. Regulación de controles para el Uso de Criptografía y Firma Digital

15.4.8. Revisiones de la Política de Seguridad

15.5. Consideraciones de Auditoría de Sistemas

15.6. Sanciones Previstas por Incumplimiento

ANEXO I - Compromiso de Confidencialidad, Gestión de Bases de Datos y Tratamiento de Sistemas Informáticos.

1. INTRODUCCION

1.1. Objetivos de la Política de Seguridad de la Información

El presente documento, Política de Seguridad de la Información del MINISTERIO DEL INTERIOR Y TRANSPORTE (en adelante La Política) tiene por objeto proteger los sistemas de información del MINISTERIO DEL INTERIOR Y TRANSPORTE (en adelante MIyT), sus bases de datos, la información allí alojada y la tecnología utilizada para su procesamiento.

La seguridad de la información requiere la implementación de un complejo conjunto de controles, que abarque políticas, prácticas, procedimientos, estructuras organizacionales y funciones de software, entre otros, de modo que los medios técnicos queden respaldados dentro de una gestión planificada en materia de seguridad, que atienda a las vulnerabilidades y fallas internas como asimismo a las posibles amenazas externas, sean deliberadas o accidentales, tales como intrusiones, ataques físicos y lógicos e incidencias.

La Política recoge las medidas de seguridad establecidas con el fin de asegurar la confidencialidad, integridad, disponibilidad, legalidad y confiabilidad de los sistemas de información y de los datos, cuando sean tratados por agentes, funcionarios, trabajadores en el ejercicio de sus funciones, y aquellos prestadores de servicios y/o reparticiones públicas que el MIyT requiera para acometer sus objetivos.

Para la determinación las citadas medidas de seguridad, han sido tenidas en cuenta las pautas fijadas en los Decretos Nº 103 del 25 de enero de 2001, Nº 378 de 27 del abril de 2005, Nº 258 de 24 de junio de 2003, Nº 512 del 7 de mayo de 2009, la Ley Nº 25.326 de Protección de Datos Personales y su decreto reglamentario Nº 1558/2001, la Ley Nº 11.723 de Propiedad Intelectual, la Ley Nº 25.188 de Etica en el ejercicio de la Función Pública, la Ley 25.164 de Regulación del Empleo Público Nacional, el Convenio Colectivo de Trabajo General, la norma ISO 17.799, el Manual Cobit 4.1, la Decisión Administrativa Nº 669/2004 y la Disposición de la OFICINA NACIONAL DE TECNOLOGIAS DE LA INFORMACION de la SUBSECRETARIA DE LA GESTION PUBLICA de la JEFATURA DE GABINETE DE MINISTROS Nº 6 de 10 de agosto de 2005.

2. DEFINICIONES

A los efectos de este documento se aplican las siguientes definiciones:

2.1. Seguridad de la Información

La seguridad de la información se entiende como la preservación de las siguientes características:

• Confidencialidad: se garantiza que la información sea accesible sólo a aquellas personas autorizadas a tener acceso a la misma.

• Integridad: se salvaguarda la exactitud y totalidad de la información y los métodos de procesamiento.

• Disponibilidad: se garantiza que los usuarios autorizados tengan acceso a la información y a los recursos relacionados con la misma, toda vez que lo requieran.

• Autenticidad: busca asegurar la validez de la información en tiempo, forma y distribución. Asimismo, se garantiza el origen de la información, validando el emisor para evitar suplantación de identidades.

• Auditabilidad: define que todos los eventos de un sistema deben poder ser registrados para su control posterior.

• Protección a la duplicación: consiste en asegurar que una transacción sólo se realiza una vez, a menos que se especifique lo contrario.

• No repudio: consiste en implementar mecanismos que evite que una entidad niegue haber enviado información efectivamente emitida.

• Legalidad: referido al cumplimiento de las leyes, normas, reglamentaciones o disposiciones a las que está sujeto el MIyT.

• Confiabilidad de la Información: la información generada será adecuada para sustentar tomas de decisiones y la implementación de funciones y objetivos organizacionales.

• Privilegio: Para los sistemas multiusuario o de red, indica una característica o servicio que permite a un usuario pasar por alto determinados controles de seguridad de los sistemas y recursos de información.

2.2. Información

Es todo conocimiento que puede representarse y transmitirse en formas textuales, numéricas, gráficas, cartográficas, narrativas o audiovisuales, y en cualquier medio, ya sea magnético, en papel, en pantallas de computadoras, medios audiovisuales, telefonía u otros.

Se considera que la información es el activo más importante de toda organización.

2.3. Dato

Unidad de la información.

2.4. Clasificación de la Información

2.4.1. Datos Sensibles

Datos sensibles personales: refieren a origen racial o étnico, ideología, creencias religiosas o filosóficas, afiliación sindical, salud o vida sexual, y se les aplican normas más estrictas para su tratamiento.

Datos sensibles organizacionales: refieren a temas propios de una organización, cuya difusión pública aumentaría el riesgo de amenazas a la información.

2.4.2. Datos Críticos

Información cuya indisponibilidad puede afectar el normal funcionamiento de una organización.

2.5. Sistema de Información

Conjunto independiente de recursos de información organizados para la recopilación, procesamiento, mantenimiento, transmisión y difusión de información según determinados procedimientos, tanto automatizados como manuales.

2.6. Tecnología de la Información

Hardware y software operados por el MIyT o por un tercero que procese información en su nombre, para llevar a cabo una función propia del Organismo.

Comprende la tecnología que permite generar información basada en procesos computacionales, de telecomunicaciones, de impresión en papel por algún medio específico o cualquier otro tipo.

2.7. Recursos Informáticos

Para cumplimentar los objetivos impuestos, el MIyT pone a disposición de los usuarios una serie de recursos informáticos de su propiedad.

Son recursos informáticos todos aquellos componentes de hardware, software y tecnología relacionadas, cuyo objetivo es el de generar, archivar, procesar o transmitir información. Ejemplos:

Archivos en una red de datos, impresoras, acceso a Internet, aplicativos, bases de datos, computadoras, servidores de red, servidores de impresión, etc.

Cuando varios miembros de un área de la organización necesitan hacer trabajos en común, los administradores implementan accesos compartidos en servidores de red, para las personas indicadas.

De esa manera, la información estará disponible a través de la red de datos de la Organización. Típicamente, se comparten archivos, impresoras, accesos a bases de datos, accesos a Internet o Intranet, accesos a datos a través de aplicativos, etc.

2.8. Recursos Informáticos Personales

Se trata de elementos informáticos, de propiedad de los usuarios, que se hallan a disposición del MIyT. Se trata de computadoras personales, computadoras portátiles, impresoras, hardware especial, dispositivos móviles, software y/o aplicaciones, dispositivos de almacenamiento, etc. La utilización indebida de estos recursos en el ámbito de la Organización puede poner en riesgo a la información.

2.9. Evaluación de Riesgos

Se entiende por evaluación de riesgos a la evaluación de las amenazas y vulnerabilidades relativas a la información y a las instalaciones de procesamiento de la misma, la probabilidad que ocurran y su potencial impacto en la operatoria del Organismo.

2.10. Administración de Riesgos

Es el proceso de identificación, control, minimización o eliminación de los riesgos de seguridad que afectan a la información, dentro de un costo aceptable. Este proceso es cíclico y debe llevarse a cabo en forma periódica.

2.11. Incidente de Seguridad

Se denomina incidente de seguridad a todo evento que pueda comprometer a la seguridad de los datos, afectando la confidencialidad, la integridad, la disponibilidad, la legalidad y la confiabilidad de la información.

2.12. Usuario

Se denomina usuario a una persona física u Organismo, que utiliza los recursos informáticos que el MIyT pone a su disposición. Un usuario que requiera el acceso a un recurso informático deberá poseer una cuenta que los acredite frente al mismo, llamada cuenta de acceso. Los usuarios de la información y de los sistemas informáticos del MIyT pueden ser:

• personal jerárquico perteneciente al MIyT,

• agentes del MIyT, bajo sus diversas formas de contratación,

• personal que guarde alguna relación con el MIyT,

• terceras partes, no pertenecientes al Organismo, y que acceden a datos o sistemas del MIyT,

• organismos que acceden a datos o sistemas del MIyT, en virtud de acuerdos o contratos.

3. AMBITO DE APLICACION

3.1. Alcance de la Política de Seguridad del MINISTERIO DEL INTERIOR Y TRANSPORTE

La presente Política de Seguridad de la Información se dicta en cumplimiento de las disposiciones legales vigentes, con el objeto de gestionar adecuadamente la seguridad de la información, los sistemas informáticos y el ambiente tecnológico del MINISTERIO DEL INTERIOR Y TRANSPORTE.

La Política de Seguridad de la Información debe ser conocida y cumplida por todo el personal del MINISTERIO DEL INTERIOR Y TRANSPORTE, sean funcionarios políticos o técnicos, y dentro de cualquier nivel jerárquico o situación vinculante. A tal fin, debe ser comunicada a todos los usuarios del MIyT, de manera pertinente, accesible y comprensible.

La presente Política también alcanza a todos aquellas personas físicas o jurídicas que, aún sin pertenecer al MINISTERIO DEL INTERIOR Y TRANSPORTE, hacen uso, en calidad de usuario, de los sistemas informáticos y/o de la información disponible.

A fin de asegurar la implementación de las medidas de seguridad comprendidas en esta Política, el MINISTERIO DEL INTERIOR Y TRANSPORTE identificará los recursos necesarios e indicará formalmente las partidas presupuestarias correspondientes. Lo expresado anteriormente no implicará necesariamente la asignación de partidas presupuestarias adicionales.

Por medio de la presente, se establece formalmente un ámbito de gestión, el Comité de Seguridad de la Información, para efectuar tareas tales como la aprobación de la Política, coordinar su implementación, asignar funciones y responsabilidades, administrar la seguridad de la información dentro del MINISTERIO DEL INTERIOR Y TRANSPORTE y garantizar la aplicación de medidas de seguridad adecuadas en los accesos de terceros a la información del Organismo.

3.2. Ambito Funcional

La Política alcanza a todo el ámbito del MINISTERIO DEL INTERIOR Y TRANSPORTE, a sus recursos y a la totalidad de los procesos (sean manuales o digitales), y es de aplicación única y exclusiva al MINISTERIO DEL INTERIOR Y TRANSPORTE, a los organismos que de él dependen, a las oficinas que el organismo posee en territorio o jurisdicción argentina y a aquellas reparticiones públicas o agentes en quienes el MIyT delegue la realización de cualquier función dentro del marco de sus competencias específicas y delegadas, en todo lo inherente al gobierno político interno, a la seguridad interior y al ejercicio pleno de los principios y garantías constitucionales, asegurando y preservando el régimen republicano, representativo y federal.

El MINISTERIO DEL INTERIOR Y TRANSPORTE ostenta la condición de último responsable de los sistemas de información y bases de datos que gestionen todos los organismos, direcciones nacionales y reparticiones públicas que operan bajo su mandato, como así también es titular de los sistemas y bases de datos propias y exclusivas para el ejercicio de funciones centralizadas.

Sin perjuicio de ello, cada Dirección Nacional confeccionará e implementará su propia Política de Seguridad Informática, la que no podrá ser contraria a las directrices establecidas en la presente Política.

3.2. Ambito Personal

Se encuentran obligadas al cumplimiento de las prescripciones legales aquí establecidas, las siguientes:

• Quienes presten servicios para el MINISTERIO DEL INTERIOR Y TRANSPORTE, ya sea de forma directa o indirecta, y se trate de persona física o jurídica, pública o privada, u organismo; cualquiera que sea la naturaleza de la relación jurídica que le una con la misma.

• Toda entidad o persona física o jurídica, pública o privada que, por la labor que desempeñe, tenga o pueda tener acceso directo y/o remoto a las instalaciones o departamentos donde están ubicados los sistemas de información a través de los cuales se tratan datos de carácter personal del MINISTERIO DEL INTERIOR Y TRANSPORTE.

• Toda la planta de personal del organismo, tanto se trate de funcionarios políticos como técnicos, y sea cual fuere su nivel jerárquico y su situación de revista.

El MINISTERIO DEL INTERIOR Y TRANSPORTE se hace responsable de la labor de formar e informar a quienes, por su condición de usuarios, se encuentren bajo el ámbito de aplicación del presente.

Asimismo, el Coordinador del Comité de Seguridad de la Información, el Responsable de Seguridad Informática, los Responsables de Area, los Administradores y Usuarios, serán instruidos para cumplir con las funciones que les sean encomendadas en este documento e informados de las responsabilidades que su cargo les atribuye.

4. ORGANIZACION DE LA SEGURIDAD DE LA INFORMACION

4.1. Comité de Seguridad de la Información

Se crea el Comité de Seguridad de la Información, dentro del ámbito del MINISTERIO DEL INTERIOR Y TRANSPORTE, siendo sus funciones las estipuladas en la Decisión Administrativa de Jefatura de Gabinete Nº 669/04-Art 4.

El Comité de Seguridad de la Información, es un cuerpo integrado por representantes de todas las áreas sustantivas del MINISTERIO DEL INTERIOR Y TRANSPORTE, destinado a garantizar el apoyo manifiesto de las autoridades a las iniciativas de seguridad.

El Comité de Seguridad de la Información revisará la presente Política cada 9 (nueve) meses, a efectos de mantenerla actualizada, asegurar su vigencia y nivel de eficacia.

El Comité de Seguridad de la Información del Organismo:

• propone a la máxima autoridad del MINISTERIO DEL INTERIOR Y TRANSPORTE la Política de Seguridad de la Información y las funciones generales en materia de seguridad de la información,

• monitorea cambios significativos en los riesgos y amenazas que afectan a los recursos de información frente a la Política de Seguridad de la Información,

• supervisa la investigación y monitoreo de incidentes relativos a la seguridad,

• aprueba las iniciativas que incrementen la seguridad de la información, de acuerdo con las competencias y responsabilidades asignadas a cada área,

• acuerda y aprueba metodologías y procesos específicos relativos a la seguridad de la información,

• garantiza que la seguridad sea parte de un proceso de planificación de la información,

• evalúa y coordina la implementación de controles específicos de seguridad de la información para nuevos sistemas o servicios,

• promueve la difusión y apoyo a la seguridad de la información dentro del Organismo frente a interrupciones imprevistas.

Se prevé incorporar dentro del Comité de la Seguridad de la Información del MINISTERIO DEL INTERIOR Y TRANSPORTE, a Directores Nacionales o Generales, Secretarios, Subsecretarios, Directores o equivalentes, responsables de Unidades Organizativas de otras áreas del MINISTERIO DEL INTERIOR Y TRANSPORTE y de sus Direcciones Nacionales, o quienes ellos designen.

4.2. Responsables Primarios de la Información

• Autoridad Máxima: Aprueba esta Política, así como sus modificaciones,

• Secretarios, Subsecretarios, Directores Nacionales o Generales, Directores o equivalentes, responsables de Unidades Organizativas, tanto se trate de autoridades políticas o personal técnico y sea cual fuere su nivel jerárquico: Son responsables de la implementación y del cumplimiento de la Política de Seguridad de la Información dentro de sus áreas de responsabilidad.

Son responsables de:

• clasificar la información según un nivel de sensibilidad y criticidad,

• documentar y mantener actualizada la clasificación indicada en el punto anterior,

• definir los usuarios que tendrán permisos de acceso a la información, de acuerdo con sus funciones y competencia.

Se determina que, cada Secretario, Subsecretario, Director Nacionales o General, responsables de Unidades Organizativas o equivalentes, con uso y manejo de la información pertinente a su área, serán los responsables primarios de la información allí alojada. El responsable primario puede delegar la administración de sus funciones a personal idóneo a su cargo, conservando la responsabilidad del cumplimiento de las mismas.

La delegación de la administración por parte de los responsables primarios será documentada y proporcionada al Responsable de Seguridad de Tecnología y Seguridad, mediante un listado formal de Delegación de Autorizaciones que se confeccionara y obrará como Anexo Reglamentario del presente.

4.3. Coordinación del Comité de Seguridad de la Información

En virtud de la DA 669/04-Art 3ro, se asignan las funciones relativas a la coordinación del Comité de Seguridad al Sr. Director General de la Dirección General de Tecnología del MINISTERIO DEL INTERIOR Y TRANSPORTE (DGGI), en adelante el Coordinador del Comité de Seguridad de la Información, quien impulsará la implementación y cumplimiento de la presente Política.

4.3.1. Organización de la Seguridad

De acuerdo con lo ordenado mediante el Decreto 258/2003, la Decisión Administrativa Nº 18/2002 y Nº 669/2004, los Decretos 378/05 y 512/09 y la Disposición 6/2005 de la Oficina Nacional de Tecnologías de Información (ONTI) dependiente la Subsecretaría de Gestión Pública de la Jefatura de Ministros, y el CobiT 4.1; el MINISTERIO DEL INTERIOR Y TRANSPORTE, a efectos de adecuar su organización funcional conforme a la normativa imperante en materia de seguridad de la información y documentar la segregación de funciones e incompatibilidades dentro de la arquitectura organizacional de su competencia, organiza el mapa de funciones y responsabilidades en materia de seguridad de la información.

4.3.2. Organigrama - DGGI

El organigrama de la DGGI brinda un esquema de control de gobierno de las tecnologías de la información (TI) formalmente aprobado, consistente con las mejores prácticas y estándares de TI aceptados para la administración pública nacional e independiente de tecnologías específicas, situado dentro del contexto de las metas definidas en su gestión por el Ministro del Interior y Transporte, respetando el esquema de asignación de funciones aprobado por Decreto 258/2003 y mediante la Decisión Administrativa Nº 18/2002.

Mediante el uso de las tecnologías, la DGGI optimiza sus potencialidades en los proyectos desarrollados por el organismo, como así también en la estructura ministerial, logrando que toda la estrategia TI se oriente hacia los objetivos, metas y misión del organismo, siendo uno de los principales esfuerzos de la DGGI que las estructuras organizacionales migren hacia un modelo que facilite la implementación de estrategias y metas, se minimicen riesgos complejos como la seguridad de redes y la privacidad; y se haga posible, entre otros aspectos, medir el desempeño de los recursos de TI, los procesos de TI implementados en los últimos dos años y el avance en la concientización dentro del personal de las políticas de seguridad de la información.

El gobierno de la seguridad de la información y TI incumbe a una variedad de partícipes (tanto internos, representados en la DGGI, como asimismo ajenos al MINISTERIO DEL INTERIOR Y TRANSPORTE pero que prestan servicios para él) que atienden a necesidades especificas, distinguiéndose entre quienes ejecutan la toma de decisiones en cuanto a las inversiones en TI más convenientes; quienes deciden sobre los requerimientos técnicos de la tecnología que se utiliza; los usuarios de la misma; quienes participan interna y externamente dando apoyo profesional, administrando la organización y procesos de TI; desarrollando TI u operando servicios; quienes asumen responsabilidades de control/riesgo; quienes realizan funciones de cumplimiento y reaseguro.

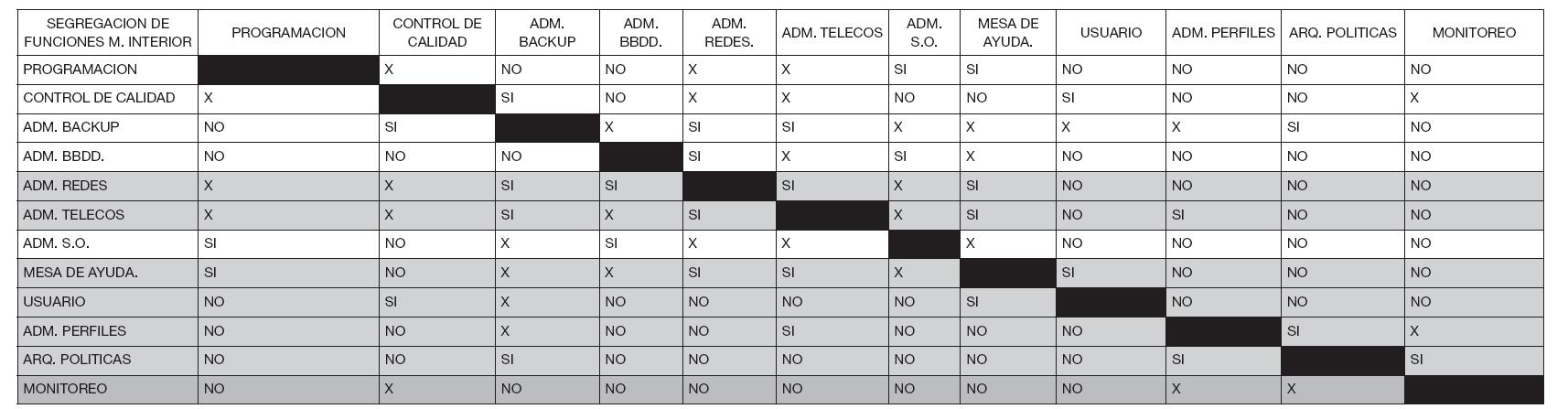

4.3.3. DGGI - MIyT Segregación de Funciones

El organigrama de la DGGI se define en función a las distintas tareas que ejecuta cada una de las áreas bajo su dependencia, prestando especial atención a las incompatibilidades existentes entre las funciones de un sector específico, con respecto a las actividades desempeñadas por otros. Para el supuesto que, debido a la estructura de recursos humanos que componen la DGGI, no pueda segregarse alguna de las funciones antes citadas, y se acumulen en un agente varias actividades, se compensará mediante la implementación de controles por oposición de intereses. El resguardo documental de las medidas adoptadas a tales efectos, se conservarán por un plazo no inferior a dos (2) años para su posterior revisión por la Unidad de Auditoría Interna del MINISTERIO DEL INTERIOR Y TRANSPORTE.

El mapa de segregación de funciones e incompatibilidades, siguiendo el organigrama Ministerial, se divide en tres áreas a efectos de la organización de gobierno de TI, a saber: Comité Directivo; Area de Sistemas y Area de Tecnología y Seguridad, que queda representado con la división de colores en el organigrama.

En el cuadro, donde se indica la intersección de dos funciones mediante la sigla “NO”, se refiere a que la DGGI deberá tomar medidas en la segregación de tareas, a efectos de evitar su concentración. Cuando la intersección de dos funciones se referencia con la sigla “X”, implica que preferentemente estas tareas no deberían recaer en un mismo sector, y en el caso que las mismas estuviesen concentradas, deberán evidenciarse claras medidas de control compensatorio.

4.3.4. Glosario de Funciones

• PROGRAMACION: diseño y desarrollo de aplicaciones de software.

• CONTROL DE CALIDAD: prueba y homologación de software para la puesta en producción.

• ADMINISTRADOR DE BACKUP Y OTROS: custodia, guarda y mantenimiento de datos y software almacenados en distintos medios y soportes.

• ADMINISTRADOR DE BASES DE DATOS: define y da mantenimiento a la estructura de los datos de las aplicaciones que utilizan los software.

• ADMINISTRADOR DE REDES: administra y controla la red local.

• ADMINISTRADOR DE TELECOMUNICACIONES: administra y controla la red WAN.

• ADMINISTRADOR DE SISTEMAS OPERATIVOS: mantenimiento y puesta en producción de software de sistemas aplicativos.

• MESA DE AYUDA / SOPORTE: respuesta y asesoramiento a usuarios.

• USUARIO: quien usa los sistemas aplicativos.

• ADMINISTRADOR DE PERFILES: quien define la relación entre los perfiles de usuarios conforme las funciones que estos pueden realizar.

• ARQUITECTO DE POLITICAS Y PERFILES DE ACCESO: diseño de normas internas en seguridad de la información, perfiles de usuario y perfiles de acceso a la información.

• MONITOREO DE SEGURIDAD DE LA INFORMACION: seguimiento del cumplimiento de normas y del tratamiento de los activos.

4.4. Designación del Responsable del Area de Sistemas Informáticos

Las funciones relativas a la Seguridad Informática de los sistemas informáticos del MIyT se encuentran a cargo del Director de Sistemas de la DGGI - MIyT.

4.5. Designación del Responsable del Area de Tecnología y Seguridad

Las funciones relativas a seguridad informática de las tecnologías relativas al MIyT se encuentran a cargo del Director de Tecnología y Seguridad de la DGGI - MIyT.

4.6. Responsable del Area de Recursos Humanos

Cumple la función de:

• notificar a todo el personal las obligaciones respecto del cumplimiento de la Política de Seguridad de la Información, y de todas las normas, procedimientos y prácticas que de ella surjan,

• comunicar la presente Política a todo el personal, así como de los cambios que en ella se produzcan,

• implementar la suscripción a los compromisos de confidencialidad y notificaciones de responsabilidad que se dicten, para el tratamiento de la información.

4.7. Responsable del Area de Capacitación

Cumple la función de:

• generar y coordinar tareas de capacitación continua en materia de seguridad;

• asistir al personal del MINISTERIO DEL INTERIOR Y TRANSPORTE en materia de seguridad de la información.

4.8. Responsable del Area de Seguridad Física

Cumple la función de:

• cubrir los requerimientos ambientales que permitan que los recursos informáticos del MINISTERIO DEL INTERIOR Y TRANSPORTE funcionen en forma segura. Esta tarea deberá ser ejecutada en conjunto con el Responsable de Sistemas y Seguridad Informática,

• definir e implementar tareas de mantenimiento de edificios, oficinas y todas las instalaciones donde estén ubicados los equipos de procesamiento de la información, y donde se almacene o archive información, sea ésta en formato papel u otros. En la definición de las tareas participarán el Responsable de Sistemas y Seguridad Informática, y los Responsables de la Información,

• atender las tareas relativas a la seguridad y controles de acceso físico al ámbito del MINISTERIO DEL INTERIOR Y TRANSPORTE.

4.9. Responsable de Unidad de Auditoría Interna

Las funciones relativas a la auditoría en materia de seguridad informática relativas al MINISTERIO DEL INTERIOR Y TRANSPORTE se desarrollan mediante la Unidad de Auditoría Interna del MIyT. La Unidad de Auditoría Interna podrá realizar revisiones independientes sobre la vigencia y el cumplimiento de la presente Política.

4.10. Asignación de Funciones y Responsabilidades de los Responsables

4.10.1. Responsabilidades del Coordinador del Comité de Seguridad de la Información

El Coordinador del Comité de Seguridad de la Información tendrá a su cargo:

• impulsar la implementación de la presente Política.

• convocar a las asambleas ordinarias y extraordinarias que se celebren con motivo de la implementación de la presente Política y sus procedimientos, incidencias y optimizaciones, las que se celebrarán con una periodicidad mínima mensual.

• monitoreo de seguridad de la información, mediante el seguimiento del cumplimiento de normas y del tratamiento de los activos.

4.10.2. Responsabilidades del Comité de Seguridad de la Información

El Comité de Seguridad de la Información tendrá a su cargo:

• gestionar la aprobación de la presente Política, ante la máxima autoridad del organismo,

• efectuar periódicas revisiones de la presente Política y gestionar la aprobación de las modificaciones que se efectúen,

• seguimiento de las actividades relativas a la seguridad de la información, dentro de cada área: análisis de riesgos, monitoreo de incidentes, supervisión de la investigación, implementación de controles, administración de la continuidad, etc.,

• impulsar procesos de concientización de los usuarios del MINISTERIO DEL INTERIOR Y TRANSPORTE,

• proponer la asignación de funciones,

4.10.3. Responsabilidades de los Responsables Primarios de Información

Los Responsables Primarios de Información tendrán a su cargo:

• Proceso de Autorización de Acceso a Recursos Informáticos.

El acceso a los recursos informáticos, nuevos o existentes, será autorizado por los responsables de las Unidades Organizativas involucradas, considerando su propósito y uso, en conjunto con el Responsable de Seguridad y Tecnología. Con ello, se garantiza el cumplimiento de las Políticas y requerimientos de seguridad pertinentes. Debe garantizarse una adecuada compatibilidad entre todos los componentes informáticos del Organismo (hardware, software, aplicativos, dispositivos de comunicaciones, dispositivos de almacenamiento, etc.).

• Utilización de Recursos Informáticos Personales.

Dado que recursos personales de los usuarios pueden representar una amenaza para la información del MINISTERIO DEL INTERIOR Y TRANSPORTE, su utilización deberá ser autorizada por el Responsable Primario del sector correspondiente, y evaluada en cada caso por el Responsable de Seguridad y Tecnología. Se aprobará el uso de un recurso personal en el caso que éste no aporte riesgos a la información del Organismo.

4.10.4. Responsabilidades del Area de Sistemas Informáticos

El Responsable del Area de Sistemas Informáticos del MINISTERIO DEL INTERIOR Y TRANSPORTE, tiene a su cargo las siguientes funciones:

• cubrir los requerimientos de seguridad de la información establecidos para la operación, administración y comunicación de las bases de datos, de los sistemas y los recursos de tecnología del MINISTERIO DEL INTERIOR Y TRANSPORTE,

• verificar la aplicación de las medidas de seguridad necesarias para la proteger la información del MINISTERIO DEL INTERIOR Y TRANSPORTE,

• controlar las tareas de desarrollo y mantenimiento, siguiendo una metodología apropiada para el ciclo de vida de los sistemas, contemplando la inclusión de medidas de seguridad en los sistemas en todas las fases,

• atender las tareas relativas a la seguridad de los sistemas de información del MINISTERIO DEL INTERIOR Y TRANSPORTE, entre otras, que en la fase de pruebas de los sistemas de información, éstas no se efectúen con datos personales reales.

• supervisar todos los aspectos inherentes a su área de competencia tratados en la presente Política.

• diseño, desarrollo, mantenimiento y puesta en producción de sistemas aplicativos de software.

• prueba y homologación de software para la puesta en producción.

• define y da mantenimiento a la estructura de los datos de las aplicaciones que utilizan las distintas aplicaciones de software.

Para llevar correctamente la multiplicidad de actuaciones encomendadas, el Responsable de Area de Sistemas Informáticos podrá delegar en quien/es considere, la ejecución de parte o de la totalidad de cualquiera de las tareas a su cargo, debiendo constar el alcance de su autorización y quienes resulten autorizados en La Política, mediante la constancia formal asentada en un Listado de Delegación de Autorizaciones que obrará como Anexo Reglamentario de la Presente.

Además, el Responsable de Sistemas registrará las actividades realizadas en los aplicativos en Producción. Se incluirán los siguientes controles, según corresponda:

• tiempo de uso de los sistemas,

• errores en los sistemas y medidas correctivas tomadas,

• intentos de acceso a sistemas, recursos e información crítica o confidencial,

• tipos de archivos almacenados en los servidores,

• ejecución de operaciones críticas,

• control de cambios a información crítica.

La Unidad de Auditoría Interna contrastará los registros de actividades del personal y de los procedimientos del ambiente de Producción.

Dentro de la órbita de funciones asignadas, el Responsable de Sistemas o quien él designe, comunicará a quien corresponda sobre la aparición de fallas, así como las medidas correctivas a adoptar. Las fallas de los sistemas informáticos reportadas por los usuarios se registrarán en un sistema de gestión de incidentes.

Asimismo, el Responsable de Sistemas debe implementar controles para garantizar la seguridad de los datos y la protección contra el acceso no autorizado a los servicios conectados. Se debe considerar lo siguiente.

• las funciones de operación, soporte y administración de las redes y servidores estarán separadas de las correspondientes a operaciones y soporte de los puestos de trabajo.

• procedimientos y responsabilidades para la administración del acceso remoto a las redes del MINISTERIO DEL INTERIOR Y TRANSPORTE, así como el acceso remoto a puestos de trabajo dentro de las mencionadas redes,

• controles especiales para proteger datos y sistemas del MINISTERIO DEL INTERIOR Y TRANSPORTE que circulan o se conectan hacia redes ajenas,

• actividades de supervisión tanto para optimizar los servicios de redes como para garantizar que los controles se aplican uniformemente en toda la infraestructura de procesamiento de datos.

Dentro del ambiente de Producción, los cambios a la programación deberán tener un registro de auditoría que contenga toda la información relevante. Debe procurarse que los procedimientos de control de cambios sobre las operaciones y aplicaciones se hallen integrados. Se considerarán los siguientes ítems:

• identificación y registro de cambios significativos,

• evaluación del posible impacto de dichos cambios,

• procedimiento de aprobación formal de los cambios propuestos,

• comunicación de detalles de cambios a los Responsables Primarios de las áreas afectadas,

• planificación del proceso de cambio,

• testeo de los cambios en un ambiente de prueba,

• proceso de implementación en el ambiente de Producción,

• determinación de responsabilidades por la cancelación de cambios y los procesos de recuperación.

4.10.5. Responsabilidades del Area de Tecnología y Seguridad

El Responsable del Area de Tecnología y Seguridad del MINISTERIO DEL INTERIOR Y TRANSPORTE, tiene a su cargo las siguientes funciones:

• incluir en los contratos con los distintos proveedores de servicios y tecnología, o de bienes y servicios que afecten directa o indirectamente a los activos de información la obligatoriedad del cumplimiento de la Política de Seguridad de la Información y de todas las normas, procedimientos y prácticas relacionadas.

• definir, coordinar y supervisar los procesos de Autorización de Acceso a Recursos Informáticos, gestión de perfiles de acceso a aplicaciones y sistemas informáticos e Utilización de Recursos Informáticos Personales —ver punto 4.10.3.—.

• asistir en la toma de decisiones que involucren a la seguridad, pudiendo recurrirse al asesoramiento de terceros.

• constituirse en enlace entre el MINISTERIO DEL INTERIOR Y TRANSPORTE y otros organismos a efectos de intercambiar experiencias y obtener asesoramiento para el mejorar prácticas y controles de seguridad, (Ar-CERT, Dirección Nacional de Protección de Datos Personales, etc.).

• analizar los perfiles de acceso y riesgos de accesos internos y de terceras partes a la información del Organismo para optimizar procesos.

• administrar y controlar las redes locales y WAN.

• coordinar la mesa de ayuda/soporte que da respuesta y asesoramiento a usuarios.

• definir normas internas y procedimientos en seguridad de la información.

• coordinar los sistemas de gestión de calidad de los servicios prestados por el MINISTERIO DEL INTERIOR Y TRANSPORTE mediante aplicaciones de software.

• velar por el cumplimiento de la Política de contraseñas vigente, en cuanto al mantenimiento de la confidencialidad de las mismas, y su modificación periódica.

• velar por la aplicación de medidas de control del acceso físico a los locales donde se encuentren ubicados los sistemas de información.

4.10.6. Responsabilidades del Administrador de Backup

El Responsable de las copias de resguardo y backup del MINISTERIO DEL INTERIOR Y TRANSPORTE, tiene a su cargo las siguientes funciones:

• ejecución de los procedimientos de realización de copias de respaldo y recuperación de datos, en cumplimiento de la periodicidad establecida para ello.

• llevanza de un Registro de entrada y salida de soportes informáticos, y la aplicación de un Sistema que permita identificar, inventariar y almacenar en lugar seguro los soportes informáticos que contienen datos de carácter personal. Asimismo, deberá comprobar que se imposibilita la recuperación indebida de la información almacenada en soportes informáticos que vayan a salir fuera de los locales en que se encuentre ubicado el fichero.

• Corroboración de la aplicación referido a las medidas de seguridad indicadas en La Política cuando un soporte vaya a ser desechado o reutilizado.

4.11. Separación de funciones

Una concentración de tareas puede aumentar el riesgo de modificaciones no autorizadas, o mal uso de la información y los servicios, debido a la concentración de tareas. Por ello, se debe implementar una separación de funciones, tareas y áreas de responsabilidad.

En caso que sea difícil tal separación, se tendrán en cuenta controles, como el monitoreo de actividades, pistas de auditoría y la supervisión, por parte de los Responsables. En este caso, el Responsable Primario que corresponda enviará una justificación formal al Comité de Seguridad, el que decidirá las acciones a tomar.

Se implementarán controles tales como:

• monitoreo de actividades.

• registros de auditoría y control periódico de los mismos.

• supervisión por parte de la Unidad de Auditoría Interna. Esta actividad será independiente al área que genera las actividades auditadas.

4.11.1. Separación entre Instalaciones de Desarrollo, Prueba y Producción

Se debe definir correctamente la identificación de roles y actividades involucradas en los ambientes de Desarrollo, Prueba y Producción pues la ausencia de segregación entre las mismas puede ocasionar problemas en el ambiente de Producción, como la modificación no deseada de archivos, sistemas o datos. Atento ello, debe verificarse un nivel de separación adecuado entre los ambientes y funciones de Producción, Prueba y Desarrollo, a fin de prevenir problemas operativos (ver cuadro de compatibilidades y segregación de funciones Punto 4.3.4.).

Según el entorno, debe atenderse, entre otras, a las siguientes vulnerabilidades:

• En entorno de Prueba, una instalación identificada y estable permite llevar a cabo pruebas significativas, impidiendo accesos inadecuados por parte del personal de Desarrollo.

• En ambiente de Producción, una alteración no autorizada de datos posibilitaría la generación de fraude. La introducción de líneas de código no autorizado o probado facilitaría el funcionamiento de programas maliciosos, causando serios problemas operativos y amenazas a la confidencialidad de la información, además de consecuencias sociales y legales.

• Para reducir el riesgo de cambios accidentales o accesos no autorizados, deben definirse las reglas para la transferencia de software desde el ambiente de Desarrollo al de Pruebas, y posteriormente del ambiente de Pruebas al de Producción.

A fin de efectuar una correcta separación de las actividades desarrolladas en cada entorno, se estima conveniente establecer lo siguiente:

• los ambientes de Desarrollo, Prueba y Producción estarán separados de forma física, y el software de cada ambiente se ejecutará en diferentes procesadores, dominios y/o directorios, y las actividades de cada ambiente deben estar claramente establecidas. Si no es posible una segregación física de ambientes, se implementarán controles para la separación lógica de funciones en cada uno de los ambientes.

• los sistemas en Producción no deben acceder a compiladores, editores u otros utilitarios de Desarrollo, a menos que se lo requiera para su funcionamiento.

• los sistemas de Prueba y Producción tendrán distintos esquemas de autenticación y perfiles de usuario.

• un usuario que deba acceder tanto a los ambientes de Prueba y Producción, lo hará con cuentas de usuario distintas.

• cada uno de los ambientes de procesamiento debe tener un Responsable Primario de la información.

• el personal de desarrollo no podrá tener acceso a los ambientes de Prueba o de Producción. De requerirse tal contingencia, el Responsable de Sistemas establecerá un procedimiento para la autorización, documentación y registro de dichos accesos.

• Toda aplicación generada en el sector de Desarrollo, o adquirida a un proveedor, es migrada en algún momento a un ambiente de Producción, para su acceso por parte de los usuarios. Los controles de esta transferencia deben ser rigurosos, para asegurar que no se instalen programas fraudulentos y se causen serios problemas operativos.

• Es conveniente implementar un aplicativo que administre versiones y transfiera programas entre los ambientes, contando con un registro de control.

4.11.2. Esquema teórico de segregación de los entornos de Prueba, Producción y Desarrollo

En el presente acápite se presenta un modelo compuesto por tres ambientes. Este esquema se flexibilizará para adaptarlo a las características, equipos y capacidades instaladas en el MINISTERIO DEL INTERIOR Y TRANSPORTE.

4.11.2.1. Ambiente de Desarrollo

En este ambiente se desarrollan los programas fuentes y se almacena la información relacionada con el análisis y diseño de los sistemas.

El desarrollador tiene total dominio sobre el ambiente. Un sistema registra el control de versiones. Se designa a un Administrador de programas fuentes, quien gestionará el versionado de los aplicativos en Desarrollo.

El desarrollador realiza las pruebas con los datos existentes en las bases de Desarrollo.

Cuando el desarrollador considera que el programa está terminado, se implementa el pase al ambiente de Pruebas. En tal operación se debe incluir toda la documentación necesaria (requerimientos de instalación, librerías, estructura de carpetas y permisos, diccionario de la base de datos, scripts, etc.).

4.11.2.2. Ambiente de Pruebas

En este ambiente se testean los programas fuente desarrollados, en condiciones que simulan un ambiente de Producción. Por ende, el ambiente de Pruebas tendrá las mismas características que el de Producción (sistema operativo, software de base, etc.).

El implementador de este ambiente, o testeador, recibe el programa y la documentación enviada por el desarrollador. Se efectúa una prueba general con un lote de datos establecido a tal efecto —valores extremos, datos de la base de pruebas, etc.—. La actividad será efectuada, de ser posible, junto al usuario final.

Los desarrolladores, o los proveedores de los aplicativos, no deben acceder a datos de Producción utilizados para testing en el ambiente de Prueba, salvo casos de excepción debidamente justificados.

Se aprueba el sistema en el ambiente de Pruebas cuando:

• no se detectan errores de ejecución,

• no se afecta el funcionamiento ni la performance del sistema operativo y demás componentes del ambiente,

• los resultados de las rutinas de seguridad son se corresponden con las especificaciones,

• se considera que la documentación presentada es completa.

En caso de aprobación, se remite el programa fuente al sector de Producción, por medio de un sistema de control de versionado. Asimismo, se entrega toda la documentación necesaria (características de instalación, librerías, estructura de carpetas y permisos, diccionario de la base de datos, scripts, etc.).

En caso de desaprobación, se devuelve el programa al desarrollador, junto con un detalle de las observaciones.

4.11.2.3. Ambiente de Producción

En este ambiente se ejecutan los procesos y datos productivos. Las implementaciones serán realizadas por un administrador de ambientes, o implementador.

Los programas fuente aprobados se almacenan en un repositorio de fuentes de producción, mediante un sistema de control de versiones. El control de versiones indicará los datos del programador, fecha, hora y tamaño de los programas fuente, objeto, librerías, modelo de datos de las bases, parámetros, etc.

El implementador instala el sistema tomándolo desde el ambiente de Pruebas, asegurando una correspondencia unívoca entre ambientes. Los procedimientos de instalación alcanzarán, además, a todos los elementos que formen parte del sistema.

Toda modificación al software de base (Sistema Operativo, motores de bases de datos, productos middleware, etc.) debe seguir pasos idénticos.

Ni personal de Desarrollo, ni el proveedor de los aplicativos deben tener acceso al ambiente de Producción, salvo casos de excepción debidamente justificados.

El Responsable Primario de la Información debe autorizar todos los accesos a Producción.

El Responsable de Sistemas y Seguridad Informática implementará los accesos autorizados. Asimismo, efectuará monitoreo de los trabajos realizados, elevando informes al Responsable Primario y al Comité de Seguridad, cuando corresponda.

5. FUNCIONES Y OBLIGACIONES DEL PERSONAL Y/O USUARIOS

5.1. Carácter de usuario

Se considera usuario, al sujeto autorizado para acceder a los sistemas informáticos y/o a quien se le ha asignado una cuenta de correo electrónico y/o al autorizado a acceder a bases de datos, sistemas, aplicaciones o cualquier recurso informático de titularidad del MINISTERIO DEL INTERIOR Y TRANSPORTE, como así también a quienes accedan a datos contenidos en soporte manual o no automatizados.

Quien mantenga una relación de carácter laboral bajo cualquier modalidad de contratación con el MINISTERIO DEL INTERIOR Y TRANSPORTE y tenga autorizado el acceso a las bases de datos o los sistemas informáticos, Internet o Intranet y, en general, a cualquier dato alojado en cualquier tipo de soporte, quedará sujeto al control de su actividad por los Responsables de Seguridad Informática designados por el MINISTERIO DEL INTERIOR Y TRANSPORTE y obligado a cumplir las medidas de seguridad aquí descritas.

El MINISTERIO DEL INTERIOR Y TRANSPORTE arbitrará los medios necesarios para garantizar el efectivo conocimiento por los usuarios sobre los derechos y obligaciones que le asisten, y se compromete a informarles sobre cualquier cambio que se haga al mismo en el futuro, cuya aplicación no será retroactiva.

Asimismo, cada usuario firmará un Anexo a su Contrato de Trabajo, por el cual se compromete a guardar el secreto y la confidencialidad de los datos de carácter personal que trata con motivo de sus funciones y a cumplir con lo dispuesto en La Política en materia de seguridad informática. Un ejemplar del COMPROMISO DE CONFIDENCIALIDAD, POLITICA DE ACCESO A BASES DE DATOS Y SISTEMAS INFORMATICOS obrará como Anexo Reglamentario de la Presente.

5.2. Confidencialidad de la información

Mientras dure la relación laboral o de prestación de servicios (cualquiera sea la situación de revista), así como una vez se haya extinguido la misma, los usuarios tienen expresamente prohibido comunicar procedimientos, información alojada en las bases de datos, trabajos encomendados por su empleador incluidos en las bases de datos y, en general, divulgar cualquier dato que hayan conocido por razón de su trabajo en el MINISTERIO DEL INTERIOR Y TRANSPORTE.

Todos los documentos, independientemente del soporte en el que se encuentren, relacionados con las actividades del MINISTERIO DEL INTERIOR Y TRANSPORTE, son propiedad del mismo; estando obligado todo trabajador o autorizado a tratar los datos, a devolverlos cuando así le sea solicitado por el MINISTERIO DEL INTERIOR Y TRANSPORTE o con motivo de la extinción del vínculo laboral.

Todo usuario autorizado al acceso o tratamiento de datos de carácter personal de titularidad del MINISTERIO DEL INTERIOR Y TRANSPORTE, queda obligado legalmente al secreto profesional respecto de los mismos como así también de los procesos a los que estos datos son sometidos, conservados y tratados, incluso una vez extinguida la relación laboral o de colaboración que le une con el MINISTERIO DEL INTERIOR Y TRANSPORTE.

Lo expuesto anteriormente supone que queda absolutamente prohibido:

• La utilización, divulgación o cesión de los datos de los ciudadanos para finalidades diferentes o que excedan de la órbita de las funciones laborales del usuario.

• Revelar, permitir o facilitar el acceso a la información contenida en las bases de datos del MINISTERIO DEL INTERIOR Y TRANSPORTE (automatizadas y en papel), por ningún tipo de medio (telefónico, escrito, telemático, etc.) a terceras personas ajenas a la misma sin autorización del titular de dichos datos, así como a otros trabajadores del órgano que, por sus funciones, no tengan autorizado el acceso a los mismos.

• Recopilar información acerca de personas físicas y jurídicas que formen parte de las bases de datos del MINISTERIO DEL INTERIOR Y TRANSPORTE.

• La anotación por parte de los empleados de observaciones o comentarios acerca de personas en documentos del MINISTERIO DEL INTERIOR Y TRANSPORTE sean oficiales o no, con excepción de cuando así se lo exija al personal o se desprenda de la naturaleza de la función que ocupa.

• Manipular o modificar los datos y/o el soporte que los contienen (papel o automatizado) de un modo no previsto conforme al buen saber y entender del trabajador y a lo que se infiere como consecuencia de las actividades que le son propias.

En caso de plantearse dudas sobre los permisos de acceso a los datos, debe consultarse al Administrador y/o Supervisor.

5.3. Identificación y Claves de Acceso

Las contraseñas personales constituyen uno de los componentes básicos de la seguridad. Al darse de alta un usuario en el sistema operativo, el Administrador le asignará de forma individualizada, un identificador de usuario y una contraseña, conforme a su perfil de usuario.

Los números de identificación y las claves de acceso serán estrictamente confidenciales y personales, y cada identificación debe pertenecer a un solo usuario.

El usuario debe cambiar la contraseña proporcionada en el primer acceso al sistema, por una clave de su exclusivo conocimiento. La contraseña deberá constar de no menos de 8 (ocho) caracteres, ser alfanumérica y contener al menos un número y/o símbolo dentro de sus caracteres. Asimismo, se recomienda cambiar la contraseña cada lapso no superior a 3 (tres) meses, por una distinta de la anterior.

Debido que las contraseñas tienen carácter personal e intransferible, queda absolutamente prohibido comunicar a persona distinta del propio interesado, el identificador de usuario y la contraseña.

Si el usuario desea guardar su clave, deberá hacerlo de forma que el archivo sea accesible sólo por él, guardado de forma ininteligible y en un archivo protegido mediante contraseña. Asimismo, si se tiene conocimiento que otra persona conoce su clave y/o contraseña, deberá cambiarla inmediatamente y ponerlo en conocimiento del Administrador, quien lo registrará como incidencia. En caso de incumplimiento de esta estas obligaciones, el usuario será el único responsable de los actos realizados por la persona que utilice de forma no autorizada su identificador.

Lo expuesto anteriormente supone que está totalmente prohibido:

• Intentar descifrar las claves, sistemas o algoritmos de cifrados usando métodos de des encriptación u otros.

• Intentar utilizar el sistema para acceder a áreas que el usuario tenga restringidas de los sistemas informáticos del MINISTERIO DEL INTERIOR Y TRANSPORTE.

• Intentar acceder sin la debida autorización, a otras cuentas o a sistemas de equipos o redes conectadas a Internet, a través del uso no lícito de la contraseña (o cualquier otro medio).

• El acceso o entrada en los sistemas informáticos utilizando la identificación de usuario y contraseña de otro usuario.

5.4. Utilización de equipos informáticos

El MINISTERIO DEL INTERIOR Y TRANSPORTE, es propietario u ostenta los derechos de uso de todos los medios e instrumentos informáticos y de comunicación que pone a disposición de sus empleados exclusivamente para el desarrollo de su actividad laboral.

Dichos medios deberán utilizarse con el cuidado o atención necesarios para evitar su destrucción, pérdida o deterioro prematuro. No se puede modificar ninguna parte de los mismos a iniciativa del usuario, sin contar con la autorización expresa del supervisor.

El usuario que tenga a su disposición equipos informáticos portátiles debe extremar la precaución cuando haga uso de los mismos o los transporte fuera de las instalaciones del MINISTERIO DEL INTERIOR Y TRANSPORTE, y debe darse aviso inmediatamente en caso de sustracción, perdida u otro imponderable.

El MINISTERIO DEL INTERIOR Y TRANSPORTE pone a disposición de los trabajadores los medios informáticos y técnicos adecuados para la realización de sus funciones sólo mientras dure la relación laboral y con fines estrictamente profesionales. En el momento de la finalización de la relación laboral, se denegará el acceso a los equipos informáticos y consiguientemente a los archivos incluidos en los mismos. En el supuesto de que el ex usuario tenga en su poder determinados medios informáticos propiedad del MINISTERIO DEL INTERIOR Y TRANSPORTE (PC portátil, CD’s, DVD’s, USB´s, disco duro externo, etc.), tendrá que devolverlos en el momento de la finalización de su relación laboral.

5.5. Utilización de internet y correo electrónico

El criterio a seguir por los usuarios es que la navegación en Internet obedezca a fines profesionales, con el propósito de obtener el mejor aprovechamiento posible de los recursos informáticos.

Sin embargo, de acuerdo con la necesidad de conciliación de la vida personal y profesional, se autoriza la navegación por Internet para aquellos deberes personales que coinciden con el tiempo de trabajo, resulten realmente necesarias o se utilice como descanso del trabajador dentro de la jornada laboral, siempre que dicha utilización sea razonable y reducida al tiempo mínimo indispensable.

En vista de lo anterior, y con el fin de no ocupar innecesariamente o colapsar las conexiones, quedan expresamente prohibidas las descargas de películas, clips, vídeos, música, imágenes, fotografías, software, etc., en especial aquellos archivos que puedan infringir la propiedad intelectual y derechos de autor de terceros.

El Responsable de Seguridad Informática podrá bloquear el acceso a aquéllos sitios web que no considere acordes con el perfil del organismo. Sin perjuicio de ello, queda terminantemente prohibido el acceso a aquellas direcciones de Internet cuyas páginas tengan contenidos pornográfico, sexual, pedófilo, racista, y en general, el que pueda resultar ofensivo o atentatorio contra la dignidad humana.

La tecnología de acceso a Internet instalada permite disponer de un registro detallado de los sitios web visitados por cada usuario, del número de accesos efectuados al día, de la fecha y hora en que se efectuó la conexión y del tiempo dedicado en cada conexión. Tal información se almacena en los servidores del MINISTERIO DEL INTERIOR Y TRANSPORTE. A estos efectos se informa a los trabajadores que las bases de datos que se generen con la información de sus respectivos accesos a Internet podrán ser utilizadas por el empleador como prueba a los efectos de proceder a sanciones o despidos disciplinarios por incumplimiento de la presente política o disminución de la dedicación y rendimiento del trabajador.

El correo electrónico o e-mail es también un instrumento de trabajo propiedad del MINISTERIO DEL INTERIOR Y TRANSPORTE y como tal, su utilización debe estar relacionada con los cometidos laborales encomendados, sin que pueda utilizarse de forma habitual o abusiva como instrumento para el intercambio de información cuyo contenido sea ajeno a las funciones propias del agente.

Las comunicaciones realizadas a través de cuentas oficiales de correo electrónico o e-mail no pueden considerarse privadas y no son apropiadas para remitir información personal y/o confidencial. No se puede garantizar totalmente la seguridad de la comunicación y consiguientemente, no debe haber ninguna expectativa de privacidad o secreto en las comunicaciones enviadas por cuentas de correo electrónico creadas por el MINISTERIO DEL INTERIOR Y TRANSPORTE y otros órganos de gobierno para el ejercicio de funciones públicas. En todo caso, cualquier comunicación no profesional que pueda haberse recibido o emitido deberá ser eliminada de las bandejas de elementos enviados/recibidos al finalizar la jornada laboral. No es objetivo de esta cláusula impedir la flexibilidad en el uso del correo electrónico sino evitar los abusos que pudieran cometerse en la utilización del mismo.

En el momento de la extinción de la relación laboral, cualquier acceso a la bandeja de correo electrónico quedará interrumpido. En su caso, el usuario podrá eliminar mensajes privados e innecesarios para el organismo. Sin embargo los mensajes relacionados con la actividad profesional deberán ser mantenidos y guardados en el sistema. Antes de comenzar tal proceso de eliminación de mensajes, debe ponerse en comunicación con la Dirección General de Gestión Informática del MINISTERIO DEL INTERIOR Y TRANSPORTE (DGGI), para que esta supervise y organizase el proceso.

5.6. Utilización de programas, software y aplicaciones informáticas

Cada usuario tiene acceso a los recursos que necesita en función de su perfil de trabajo.

Los archivos y sistemas informáticos utilizados para realizar su trabajo son de propiedad estatal. Queda prohibida cualquier utilización, copia o reproducción de los mismos para fines no profesionales, salvo autorización expresa del Responsable de Area de Sistemas Informáticos, el Responsable de Tecnología y Seguridad o el Coordinador del Comité de Seguridad.

El usuario será el único responsable, tanto con respecto al MINISTERIO DEL INTERIOR Y TRANSPORTE como respecto a terceros, en caso de violación de tales reglas de conducta.

A fin de no vulnerar los derechos de propiedad intelectual de terceros se prohíbe expresamente la utilización de programas para los cuales la administración pública no haya obtenido una licencia previa.

Debe advertirse que la utilización de programas informáticos sin la debida autorización (pirateo informático) puede ser constitutiva de delito, y el usuario puede incurrir asimismo en responsabilidades de distinto orden.

La utilización de archivos o programas de procedencia externa, puede entrañar graves riesgos para la seguridad del conjunto de los sistemas del MINISTERIO DEL INTERIOR Y TRANSPORTE, por lo que deberá evitarse la apertura de cualquier archivo de procedencia desconocida, la utilización de software no autorizado, la descarga de archivos de procedencia dudosa desde internet, la conexión a la red de MINISTERIO DEL INTERIOR Y TRANSPORTE de equipos no autorizados y revisados por la DGGI.

Finalizado el vínculo laboral, el trabajador deberá dejar intactos todos los archivos, entregables, informes y documentos que hayan tenido un fin profesional o productivo.

Cuando se estime necesario para la protección del patrimonio estatal y del de los demás empleados, para el de los derechos ajenos, o por motivos relacionados con el funcionamiento del MINISTERIO DEL INTERIOR Y TRANSPORTE, éste se reserva la facultad de revisar periódicamente, a través de los servicios técnicos de la misma, el contenido de los discos duros de los ordenadores utilizados por los empleados en el desempeño de sus funciones, procediendo a la eliminación de todos aquellos programas y archivos que por parte de los servicios técnicos de la empresa se consideren ajenos a los fines profesionales en atención a los cuales dichos ordenadores son puestos a disposición de los empleados.

Las mencionadas revisiones se efectuarán siempre por parte de los servicios técnicos del MINISTERIO DEL INTERIOR Y TRANSPORTE o quien éste designe, en el centro de trabajo y dentro del horario laboral, respetándose al máximo las garantías legales.

5.7. Política de escritorios y pantallas limpias

Se adopta una política de escritorios, mesas o espacios de trabajo limpios, para proteger los documentos en papel; y un criterio de pantallas limpias, que minimice el riesgo de accesos no autorizados y pérdidas de información, tanto durante el horario de trabajo como fuera del mismo.

Será obligatorio:

• Almacenar bajo llave, gabinetes o mobiliario seguro, los archivos en papel mientras se encuentran en dominio de un trabajador y/o funcionario, cuando no estén siendo utilizados, especialmente fuera del horario de trabajo.

• Guardar en lugar seguro copias de las llaves de ingreso al ámbito de trabajo. Las llaves se encontrarán protegidas en sobre cerrado y en una caja de seguridad, debiendo dejarse constancia y los motivos de todo acceso a las mismas.

• Los medios de almacenamiento que contengan información sensible y/o crítica deben resguardarse, preferentemente, en cajas fuertes o gabinetes a prueba de incendio.

• Proteger con cerraduras de seguridad, contraseñas u otros controles a las computadoras personales, terminales e impresoras asignadas a funciones críticas cuando no están en uso (ej. protectores de pantalla con contraseña).

• Computadoras e impresoras de conexión local permanecerán apagadas cuando no se las use.

• Proteger los puntos de recepción y envío de correo postal y las máquinas de fax.

• Bloquear las fotocopiadoras fuera del horario normal de trabajo.

• Retirar inmediatamente la información sensible una vez impresa.

• Los usuarios deben finalizar o bloquear la sesión de red, antes de retirarse de su lugar trabajo. Si un agente debe abandonar su puesto de trabajo momentáneamente, activará protectores de pantalla con contraseña, a los efectos de evitar que terceros puedan ver el trabajo o continuar con la sesión del usuario habilitada.

El trabajador y/o usuario y/o funcionario será el único responsable, tanto con respecto al MINISTERIO DEL INTERIOR Y TRANSPORTE como respecto a terceros, en caso de violación de tales reglas de conducta.

5.8. Incidencias

Se entiende por incidencia cualquier anomalía que afecte o pueda afectar a la seguridad e integridad de los datos de carácter personal, sistemas, soportes informáticos y archivos (estén automatizados o no).

Es obligación comunicar al Supervisor o Administrador cualquier incidencia que se produzca en relación con su cuenta de usuario. Dicha comunicación deberá realizarse a la mayor brevedad posible, desde el momento en el que se produce la incidencia o se tenga certeza de que pudiera producirse o se tiene conocimiento de la misma, vía telefónica al interno 6000 (seis mil).

6. SEGURIDAD DEL PERSONAL

6.1. Objetivo

Reducir los riesgos de error humano, robo, fraude, uso inadecuado de instalaciones y recursos, y manejo no autorizado de la información.

Dar a conocer a los usuarios y/o funcionarios y/o personal las responsabilidades que les caben en materia de seguridad, a través de su notificación y posterior verificación sobre su cumplimiento.

Capacitar a los usuarios, para que estén al corriente de los riesgos y amenazas a la información del MINISTERIO DEL INTERIOR Y TRANSPORTE y respalden a la Política de Seguridad de la Información.

Establecer compromisos en cuanto a la responsabilidad y el buen uso de los recursos del MINISTERIO DEL INTERIOR Y TRANSPORTE, por parte del personal y usuarios externos del MINISTERIO DEL INTERIOR Y TRANSPORTE.

Comunicar las debilidades existentes en materia de seguridad, así como de los incidentes ocurridos, con el objeto de minimizar sus efectos y prevenir su reincidencia.

6.2. Alcance

Esta Política se aplica a todos los usuarios de los servicios informáticos del MINISTERIO DEL INTERIOR Y TRANSPORTE, y a terceras partes, que hagan uso, administren y/o controlen sistemas de información, según lo indicado el Punto 3 del presente.

Las responsabilidades emergentes del uso adecuado de los recursos informáticos deberán comunicarse a todos los usuarios del MINISTERIO DEL INTERIOR Y TRANSPORTE, cualquiera sea su modalidad de revista, como así también a todos aquellos terceros que tengan vinculación alguna con el Organismo. El personal que desempeñe funciones críticas dentro del Ministerio deberá estar notificado de aquellas responsabilidades especiales que emerjan de su labor.

La notificación de las responsabilidades mencionadas estará a cargo del Area de Recursos Humanos.

6.3. Responsabilidades

El Responsable del Area de Recursos Humanos deberá:

• incluir las funciones relativas a la seguridad de la información en las descripciones de puestos de los empleados.

• gestionar las notificaciones del uso responsable de los recursos de información del MINISTERIO DEL INTERIOR Y TRANSPORTE.

• implementar los mecanismos necesarios para la toma de conocimiento por parte de los usuarios, del uso responsable de los recursos informáticos.

• El Responsable del Area de Capacitación deberá coordinar las tareas de capacitación de usuarios respecto de la presente Política de Seguridad.

El Responsable de Sistemas y Seguridad Informática deberá:

• realizar un seguimiento, documentar y analizar todos los incidentes de seguridad reportados

• participar en la confección de los acuerdos o contratos con terceros, en lo referente a la seguridad de la información propiedad del MINISTERIO DEL INTERIOR Y TRANSPORTE.

• comunicar todo incidente de seguridad al Comité de Seguridad de la Información, y a los Responsables Primarios de la información.

El Comité de Seguridad de la Información deberá:

• verificar la existencia de medios y canales necesarios para que los Responsables de Sistemas y Seguridad Informática manejen los reportes de incidentes y anomalías de los sistemas.

• tomar conocimiento de todo incidente relativo a la seguridad de la información, efectuar el seguimiento de investigaciones, controlar la evolución e impulsar la resolución de los mismos.

Es responsabilidad de todo el personal del MINISTERIO DEL INTERIOR Y TRANSPORTE el informar vulnerabilidades e incidentes de seguridad que oportunamente se detecten.